怎樣在不同網絡安全需求下創建DMZ區

安全區的定義在建立安全網絡過程中起著至關重要的作用。DMZ(DemilitarizedZone)是網絡安全中最重要的分區術語。因為DMZ包含設備性質,所以將其同網絡的其他部分分隔開來。這些設備通常是需要從公共網絡上訪問的...

安全區的定義在建立安全網絡過程中起著至關重要的作用。DMZ (Demilitarized Zone)是網絡安全中最重要的分區術語。因為DMZ包含設備性質,所以將其同網絡的其他部分分隔開來。這些設備通常是需要從公共網絡上訪問的服務器,不允許在它們所在的區域實現太嚴格的安全策略,因而需要分離開來。

DMZ通常是駐留于專用網絡和公共網絡之間的一個子網,從公共網絡的連接到DMZ設備終止:這些服務器也經常被相對安全的專用網絡設備訪問。

創建DMZ的方法有很多,怎樣創建DMZ有賴于網絡的安全需求,創建DMZ的最常用的方法如下4種。

一、使用防火墻創建DMZ

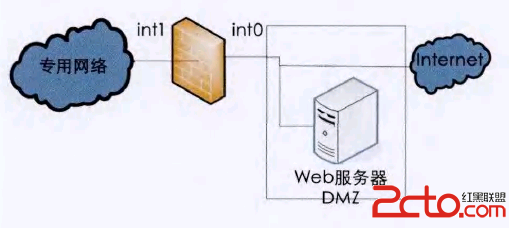

這種方法使用一個有3個接口的防火墻去創建隔離區,每個隔離區成為這個防火墻接口的一員。防火墻提供區與區之間的隔離。這種機制提供了許多關于DMZ安全的控制。圖1顯示了怎樣使用一個防火墻創建DMZ一個防火墻也可以有多個接口,允許創建多個DMZ。此種方式是創建DMZ最常用的方法。

圖1使用防火墻創建DMZ

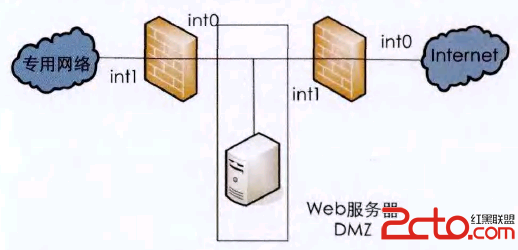

二、在防火墻之外的公共網絡和防火墻之間創建DMZ

在這種配置中,DMZ暴露在防火墻的公共面一側。通過防火墻的流量,首先要通過DMZ。一般情況下不推薦這種配置,因為DMZ中能夠用來控制設備安全的控制非常少。這些設備實際上是公共區域的一部分,它們自身并沒有受到真正的保護。圖2顯示了創建DMZ的方法。

圖2 防火墻之夕隨公共網絡和防火墻之間創建DMZ

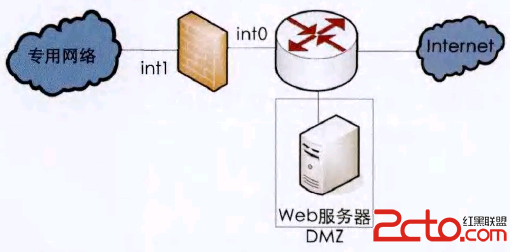

三、在防火墻之外且不在公共網絡和防火墻之間創建DMZ

這種類型的配置同第二種方法類似(如圖3所示),僅有的區別是:這里的DMZ不是位于防火墻和公共網絡之間,而是位于連接防火墻同公共網絡的邊緣路由器的一個隔離接口。這種類型的配置向DMZ網絡中的設備提供了非常小的安全性,但是這種配置使防火墻有從未保護和易受攻擊的DMZ網絡的隔離性。這種配置中的邊緣路由器能夠用于拒絕所有從DMZ子網到防火墻所在的子網的訪問。并且,隔離的VLAN能夠允許防火墻所在的子網和DMZ子網間有第二層的隔離。當位于DMZ子網的主機受到危害,并且攻擊者開始使用這個主機對防火墻和網絡發動更進一步攻擊的情形下這類型的配置是有用的。

圖3 在防火墻之外且不在公共網絡和防火墻之間的創建DMZ

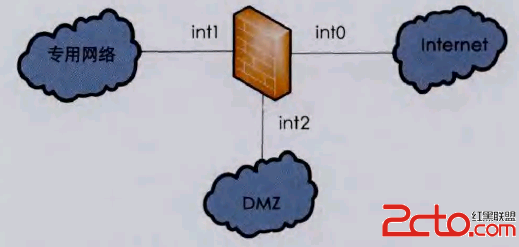

四、在層疊防火墻之間創建DMZ

在這種機制(如圖4所示)下,兩個防火墻層疊放置,訪問專用網絡時,所有的流量必須經過兩個層疊防火墻,兩個防火墻之間的網絡用作DMZ。由于DMZ前面的防火墻使它獲得了大量的安全性,但是它的缺陷是所有專用網絡到公共網絡之間的數據流必須經過DMZ,一個被攻陷的DMZ設備能夠使攻擊者以不同的方法阻截和攻擊這個流量。可以在防火墻之間設置專用VLAN減輕這種風險。

分區是安全設計中的一個重要概念,使用設計良好的DMZ隔離方法,在一個低安全區設備受損時,包含在替他區域設備受損的風險也很小。

圖4 在層疊防火墻之間創建DMZ