阿里云安全發布2015年度態勢感知報告 預警撞庫攻擊

4月12日,阿里云安全團隊正式對外發布2015年度云盾態勢感知報告》(以下簡稱報告》)。...

4月12日,阿里云安全團隊正式對外發布《2015年度云盾態勢感知報告》(以下簡稱《報告》)。

此次《報告》主要聚焦數據中心云計算用戶面臨安全問題,包括高級持續威脅、定向Web應用攻擊、面向系統的暴力破解以及主機惡意文件等四個方面。

同時,分享了2015年度互聯網Web安全方面的研究和發現,重點對新型威脅——“撞庫”攻擊進行了分析,并發布撞庫攻擊預警。

新型Web網站入侵手段——“撞庫”受攻擊者青睞

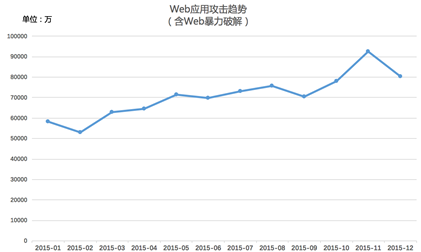

整體來看,2015年互聯網Web安全形勢不容樂觀。根據《報告》,Web應用攻擊總體呈現上升趨勢,全年攻擊次數超過80億次。按季度進行統計,從第一季度不到6億次/月上升到第四季度高于8億次/月。在雙十一當天,Web應用攻擊達到了全年的峰值8000萬次/天。

圖1 Web應用攻擊趨勢

具體到黑客的攻擊手段,阿里云安全團隊通過對大量攻擊數據和案例的分析發現,一種新型的Web網站入侵手段——“撞庫”逐漸受到攻擊者的青睞,值得云計算用戶重點關注和防范。

撞庫攻擊,通俗地講就是黑客拿著互聯網上所謂的“社工庫”(里面包含上億用戶名和登錄密碼)對網站用戶登錄界面不停的嘗試登錄,只要有一次匹配成功,就可以進入用戶系統。雖然表面上看上去像博彩票,實質上隨著社工庫規模的壯大和精準度的不斷完善,成功率較傳統暴力破解攻擊已有質的提升。

當前,阿里云云盾系統監控的“撞庫”事件日均數量達數千起,平均每起攻擊事件包括數千次撞庫登錄請求,而在這些事件中,賬號密碼組合去重后仍有幾十萬對,足見攻擊者已經具備了完善和龐大的社工庫。

金融、游戲行業是黑客攻擊重災區

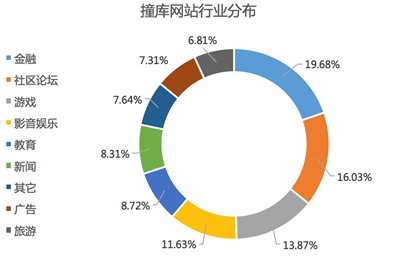

過去一年,在經常遭遇撞庫攻擊的網站里,排名前三的行業分別為金融(19.68%)、社區論壇(16.03%)、游戲(13.87%),幾乎占據了全部攻擊的一半,接著為影音娛樂、教育、新聞、廣告、旅游等行業。

圖2撞庫網站行業分布

阿里云安全專家預測,2016年,隨著互聯網金融的蓬勃發展,金融類網站可能仍然是黑客首要攻擊目標,針對金融類網站的撞庫攻擊將越來越多,風險形勢將加劇。

忽略態勢感知告警 客戶遭遇撞庫攻擊

在2015年年末,阿里云安全團隊接到用戶求助,其運營網站的大量用戶賬號被惡意登陸,部分用戶賬號內的代金券和余額被黑客消費。

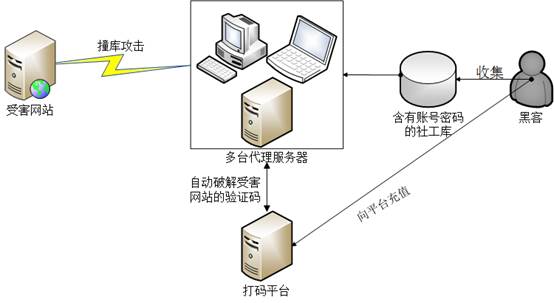

安全專家立即配合客戶進行安全響應,在云盾態勢感知系統中發現曾經檢測到了來自黑客的撞庫攻擊,請求有數百萬之多。詢問得知,客戶認為其登陸頁面增加了驗證碼挑戰便可防御黑客的自動化腳本登陸,忽視了撞庫攻擊的可能,從而對來自態勢感知的告警采取了忽略的態度。

經過進一步的深入調查,黑客持有一份數百萬條用戶賬號和明文密碼數據庫,這個數據庫和之前某門戶網站數據泄露有關。

同時黑客購買了大量的代理服務器,繞過網站對登陸次數限制和風控策略。結果是,在網站管理者看來,就像不同的用戶在登陸,很難察覺到異常。最關鍵的一點,黑客用到了“打碼平臺”,這種平臺提供人工或者智能識別驗證碼技術,黑客只需要交納一定費用,就可以實現高效的破解驗證碼。

圖3 安全專家梳理出的此次“撞庫”事件攻擊過程

葉敏解讀:如何更好的防御黑客撞庫攻擊

阿里云云盾安全攻防團隊負責人葉敏認為,“撞庫攻擊表面看非常簡單,但是黑客依托高效率掃號軟件(自動化嘗試登錄的軟件),能夠每秒鐘用幾十對帳號密碼組合嘗試登錄,在一個小時內就可以嘗試近10萬個帳號密碼組合,潛在的風險還是相當高的”

與傳統暴力破解攻擊相比,用于撞庫的用戶名和密碼均是有人使用過的組合,再次被使用的可能性很高。對比另一種采用類似攻擊手段的暴力破解攻擊,由于撞庫攻擊的賬號密碼組合比暴力破解字典的精準度高,因此攻擊的效率和效果比暴力破解高很多。”

事實上,“撞庫”攻擊只是在瞬息萬變的互聯網和云計算安全發展背景下眾多新型安全威脅中的一個代表。對于此類攻擊的防御,由于攻擊一方無論在手段的豐富程度上,還是攻擊源的開放性,或是攻擊效率提升上(自動化)均有了不小的發展,傳統以基于特征為核心的阻斷和防御策略已經不再適合,數據驅動安全已成共識,只有在基于大規模安全數據被有效挖掘、關聯和分析的基礎上才能真正看到和處置威脅。

站在用戶的立場看,無論是機器學習方法進行自動偵測異常行為,還是大數據技術提高擴展性、靈活性以及處理性能,這些“高大上”的手段最終目的是讓企業減少處理繁縟的數據源、規則和事件的成本,讓IT運營部門受益。

完整下載《2015年度云盾態勢感知報告》,請訪問:

http://hang-oss.oss-cn-hangzhou.aliyuncs.com/%E4%BA%91%E7%9B%BE%E6%8A%A5%E5%91%8A/2015%E4%BA%91%E7%9B%BE%E6%80%81%E5%8A%BF%E6%84%9F%E7%9F%A5%E6%8A%A5%E5%91%8A.pdf?spm=5176.7713082994.0.0.LZIGzT&file=2015%E4%BA%91%E7%9B%BE%E6%80%81%E5%8A%BF%E6%84%9F%E7%9F%A5%E6%8A%A5%E5%91%8A.pdf